La seguridad de WordPress es uno de los factores más debilitados entre los blogueros novatos. En una instalación de WordPress sin supervisión, hay bastantes vulnerabilidades potenciales que se dejan desatendidas. La mayoría de los tutoriales de instalación de WordPress explican una forma rápida y fácil de llevar a la práctica WordPress en minutos. Pero se pierden algunos factores de seguridad importantes. A modo de ejemplo, la exploración de directorios y el uso del nombre de Nutzername ‘admin’ se consideran lagunas de seguridad graves. Hoy vamos a echar un vistazo a 10 fragmentos de código .htaccess que ayudarán a mejorar la seguridad de su Blog de WordPress. Antes de comenzar, echemos un vistazo rápido a qué es el archivo htaccess.

Was ist die .htaccess-Datei?

Un archivo htaccess es un archivo de configuración opcional para que lo interprete el Server Netz Apache, para cada directorio. Puede almacenar varias configuraciones en ese archivo, como: proteger con contraseña un directorio, bloquear IP, bloquear un archivo o carpeta del acceso público, etc. Tradicionalmente, el archivo .htaccess está presente en el directorio de instalación base de WordPress. Almacena la estructura del enlace permanente de forma predeterminada.

TRINKGELD: Stellen Sie vor dem Starten des Handbuchs sicher, dass Sie die aktuelle .htaccess-Datei (falls vorhanden) auf einem Cloud-Speicherdienst wie Dropbox sichern. Dies dient dazu, zur letzten bekannten funktionierenden .htaccess-Datei zurückzukehren, wenn ein bestimmter Code Ihre Site beschädigt. Lasst uns beginnen.

1. Blockiere schlechte Bots

Eine der besten Verwendungsmöglichkeiten der .htaccess-Datei ist die Möglichkeit, mehreren IP-Adressen den Zugriff auf Ihre Site zu verweigern. Dies ist nützlich, um bekannte Spammer und andere Quellen für verdächtigen oder böswilligen Zugriff zu blockieren. Der Code lautet:

# Blockieren Sie eine oder mehrere IP-Adressen. # Ersetzen Sie IP_ADDRESS_ * durch die IP, die Sie blockieren möchten Auftrag zulassen, Verweigern von IP_ADDRESS_1 verweigern Verweigern von IP_ADDRESS_2 Zulassen von allenDonde IP_ADDRESS_1 es la primera IP que desea evitar que acceda a su sitio. Puede agregar tantas direcciones IP como desee. No importa qué agentes de usuario (Browser) utilicen estas direcciones IP, no podrán entrar a un solo archivo desde su servidor. El servidor web denegará de forma automática todo acceso.

2. Deaktivieren Sie das Durchsuchen von Verzeichnissen

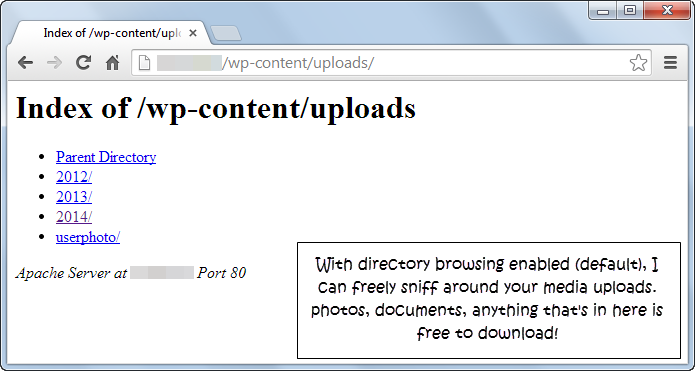

Esta es una de las fallas de seguridad más socavadas en un sitio de WordPress. De forma predeterminada, el servidor web Apache habilita la exploración de directorios. Esto significa que todos los archivos y carpetas dentro del Wurzelverzeichnis (a veces llamado directorio de inicio) del servidor web pueden alistarse y ser accesibles por un visitante. No quiere eso porque no quiere que las Personen naveguen a través de de sus cargas de medios o su tema o archivos de complemento.

Wenn ich zufällig 10 persönliche oder geschäftliche Websites auswähle, auf denen WordPress ausgeführt wird, ist bei 6-8 von ihnen das Durchsuchen von Verzeichnissen nicht deaktiviert. Das ermöglicht niemand leicht um die riechen wp-content / uploads Ordner oder ein anderes Verzeichnis als das Standardverzeichnis Index.php expediente. De hecho, la captura de pantalla que ves es de uno de los sitios de mi Klient, antes de que recomendara la solución. Fragmento de código para deshabilitar la exploración de directorios:

# Deaktivieren der Verzeichnis-Browsing-Optionen Alle -Indexe3. Erlaube nur ausgewählte Dateien aus wp-content

Wie Sie bereits wissen Inhalt de wp La carpeta contiene la mayoría de sus temas, complementos y todas las cargas de medios. Posiblemente, no desea que la gente acceda a él sin restricciones. A la vez de deshabilitar la exploración de directorios, al mismo tiempo puede denegar el acceso a todos los tipos de archivos, excepto algunos. En esencia, puede desbloquear de forma selectiva archivos como JPG, PDF, DOCX, CSS, JS, etc. y rechazar el resto. Para hacer esto, pegue este fragmento de código en su archivo .htaccess:

# Deaktivieren Sie den Zugriff auf alle Dateitypen mit Ausnahme der folgenden Reihenfolge. Verweigern Sie die Verweigerung von allen Erlaube von allenSie müssen eine neue .htaccess-Datei mit dem Code erstellen und in die einfügen wp Inhalt carpeta. No coloque esto en el directorio de instalación base, de lo contrario no funcionará. Al mismo tiempo puede agregar cualquier tipo de archivo a la lista agregando un ‘|’ posteriormente de ‘rar’. La lista anterior contiene los archivos necesarios: XML, CSS y JavaScript, formatos de documentos e imágenes comunes y, para terminar, los formatos de archivo más utilizados.

4. Beschränken Sie den vollständigen Zugriff auf wp-Includes

das wp-enthält Ordner Es enthält nur die Dateien, die unbedingt erforderlich sind, um die Hauptversion von WordPress auszuführen, eine ohne Plugins oder Themes. Denken Sie daran, dass sich das Standardthema immer noch in der befindet wp-content / theme Verzeichnis. Daher sollte kein Besucher (einschließlich Sie) Zugriff auf den Inhalt der Website benötigen wp-include Bindemittel. Sie können den Zugriff mit diesem folgenden Codefragment deaktivieren:

# Block wp-enthält Ordner und Dateien RewriteEngine On RewriteBase / RewriteRule ^ wp-admin / enthält / - [F, L] RewriteRule! ^ Wp-enthält / - [S = 3] RewriteRule ^ wp-enthält / [^ /] +. Php$ - [F, L] RewriteRule ^ wp-enthält / js / tinymce / langs /.+. Php - [F, L] RewriteRule ^ wp-enthält / theme-compatible / - [F, L]5. Erlauben Sie nur ausgewählten IP-Adressen, auf wp-admin zuzugreifen

das wp-admin Der Ordner enthält die Dateien, die zum Ausführen des WordPress-Dashboards erforderlich sind. In den meisten Fällen benötigen Ihre Besucher keinen Zugriff auf das WordPress-Dashboard, es sei denn, sie möchten ein Konto registrieren. Eine gute Sicherheitsmaßnahme besteht darin, nur wenigen ausgewählten IP-Adressen den Zugriff auf die zu ermöglichen wp-admin Bindemittel. Sie können die IP-Adressen der Personen zulassen, die Zugriff auf das WordPress-Dashboard benötigen: Redakteure, Mitwirkende und andere Administratoren. Mit diesem Code-Snippet können nur feste IP-Adressen auf die zugreifen wp-admin Ordner und verweigern den Zugriff auf den Rest der Welt.

# Limit logins and admin by IP

<Limit GET POST PUT>

order deny,allow

deny from all

allow from 302.143.54.102

allow from IP_ADDRESS_2

</Limit>Asegúrese de crear un nuevo archivo .htaccess y péguelo en la carpeta wp-admin y no en el directorio de instalación base. Si es lo último, nadie excepto usted podrá navegar por su sitio, ¡ni siquiera los Suchmaschinen! Posiblemente no quieres eso. Un par de inconvenientes de esta medida son los siguientes:

- Wenn Ihre Website aktiviert oder fördert Neue Benutzerregistrierung, sería casi imposible realizar un seguimiento del número de usuarios. A modo de ejemplo, en R Digitales Marketing, si desea descargar nuestros increíbles temas gratuitos, debe registrarse.

- Leute mit dynamische IP-Adressen (meistens ADSL-Breitbandbenutzer, die PPP- oder PPPoE-Protokolle verwenden) ändern ihre IP-Adressen jedes Mal, wenn sie sich abmelden und bei ihrem ISP anmelden. Möglicherweise wäre es nicht praktikabel, alle diese IPs zu verfolgen und sie der htaccess-Datei hinzuzufügen.

- Breitband für mobile Geräte: Ya Sein que esté en 3G o 4G, su IP Adresse depende de la torre celular actual a la que esté conectado. Supongamos que está viajando: su IP cambiará constantemente con cada par de millas que se mueva desde el origen. Nuevamente, hacer un seguimiento del archivo htaccess es casi imposible.

- Öffentliche Wi-Fi-Zugangspunkte: Usar credenciales cuando está conectado a Internet usando un punto de acceso Wi-Fi público es un gran no-no, ya que un niño con un Software pequeño puede extraer cada carácter que escriba. Sin mencionar que cada punto de acceso Wi-Fi tendrá una dirección IP única.

Glücklicherweise können all diese Nachteile (mit Ausnahme des ersten) durch die Verwendung eines VPN behoben werden. Wenn Sie Ihr VPN so konfigurieren, dass eine Verbindung mit einer einzigen IP-Adresse hergestellt wird, können Sie diese zu Ihrer htaccess-Datei hinzufügen, und alle Ihre Probleme werden behoben.

6. Schützen Sie wp-config.php und .htaccess vor allen anderen

das wp-config.php Die Datei enthält die vertraulichsten Anmeldeinformationen für Ihre WordPress-Site. Es enthält unter anderem den Datenbanknamen und die Zugangsdaten sowie verschiedene andere wichtige Daten. Sie möchten unter keinen Umständen, dass andere Personen diese Datei untersuchen. Außerdem möchten Sie den öffentlichen Zugriff auf die Quelle all dieser Sicherheit deaktivieren: die .htaccess Datei selbst. Sie können den Zugriff auf deaktivieren wp-config.php mit folgendem Code:

# Verweigern Sie den Zugriff auf die Datei wp-config.php bestellen erlauben, verweigern von allen verweigernVerwenden Sie dieses Code-Snippet, um den Zugriff auf alle htaccess-Dateien zu verweigern (denken Sie daran, dass sich einige möglicherweise in wp-admin und anderen Ordnern befinden):

# Verweigern Sie den Zugriff auf alle .htaccess-Dateien um zu erlauben, zu leugnen, von allen zu leugnen, alle zu befriedigen7. Denegar el Verknüpfung directo de imágenes

Als einer der besten .htaccess-Datei-Hacks sendet dieser Content-Scraper mit dem Schwanz zwischen den Beinen. Wenn jemand Ihr Site-Image verwendet, wird seine Bandbreite verbraucht und meistens wird ihm dies nicht einmal gutgeschrieben. Dieses Code-Snippet beseitigt dieses Problem und sendet dieses Bild, wenn ein Hot Link erkannt wird.

# Prevent image Hotlinking script. Replace last Url with any image link you want.

RewriteEngine on

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^http(s)?://(www.)?yourwebsite.com [NC]

RewriteCond %{HTTP_REFERER} !^http(s)?://(www.)?yourotherwebsite.com [NC]

RewriteRule .(jpg|jpeg|png|gif)$ http://i.imgur.com/MlQAH71.jpg [NC,R,L]8. Habilite el almacenamiento en Zwischenspeicher von Browser

Al mismo tiempo conocido como almacenamiento en caché del lado del cliente, este truco .htaccess habilita las opciones recomendadas de almacenamiento en caché del navegador para su sitio de WordPress. Al mismo tiempo puede usarlo en otros proyectos: sitios HTML, usw.

# Browser-Caching einrichten ExpiresActive On ExpiresByType image / jpg "Zugriff 1 Jahr" ExpiresByType image / jpeg "Zugriff 1 Jahr" ExpiresByType image / gif "Zugriff 1 Jahr" ExpiresByType image / png "Zugriff 1 Jahr" ExpiresByType text / css "Zugriff 1 Monat" ExpiresByType application / pdf "Zugriff 1 Monat" ExpiresByType Text / x-Javascript "Zugriff 1 Monat" ExpiresByType-Anwendung / x-Shockwave-Flash "Zugriff 1 Monat" ExpiresByType Bild / X-Icon "Zugriff 1 Jahr" ExpiresDefault "Zugriff 2 Tage9. Weiterleiten zu einer Wartungsseite

Wenn Sie Webhosts migrieren oder Wartungsarbeiten durchführen, wird immer empfohlen, eine statische HTML-Datei "Down for Maintenance" zu erstellen, um Ihre Besucher darüber zu informieren, dass die Website aktualisiert oder gewartet wird. Erstellen Sie einfach eine Datei "tenance.html "(oder einen anderen Dateinamen) und laden Sie sie in Ihr WordPress-Basisinstallationsverzeichnis hoch. Fügen Sie das folgende Snippet in Ihre .htaccess-Datei ein. Löschen oder kommentieren Sie diese Zeilen nach Abschluss des Vorgangs unbedingt aus, um zum allgemeinen Vorgang zurückzukehren. Sie können einen Kommentar abgeben, indem Sie am Anfang jeder Zeile ein '#' einfügen.

# Leiten Sie den gesamten Datenverkehr in die Datei "tenance.html "um. RewriteEngine on RewriteCond % {REQUEST_URI}! /Maintenance.html $ RewriteCond % {REMOTE_ADDR}! ^ 123.123.123.123 RewriteRule $] 10. Benutzerdefinierte Fehlerseiten

Gleichzeitig können Sie mit der .htaccess-Datei benutzerfreundliche benutzerdefinierte Fehlerseiten für Fehler wie 403, 404 und 500 einrichten. Wenn Sie Ihre Fehlerseite vorbereitet haben, z. B. error.html, laden Sie sie in Ihr Basisinstallationsverzeichnis von WordPress hoch . Fügen Sie dann das folgende Codefragment zu Ihrer .htaccess-Datei hinzu, um die benutzerdefinierte Fehlerseite zu aktivieren:

# Benutzerdefinierte Fehlerseite für Fehler 403, 404 und 500 ErrorDocument 404 /error.html ErrorDocument 403 /error.html ErrorDocument 500 /error.htmlFazit:

Heute haben wir einige der besten htaccess-Tricks gelernt, um Ihre WordPress-Site zu stärken. Ich schlage vor, dass Sie jedes Modul einzeln testen, während Sie die .htaccess-Datei vor und nach dem Testen jedes Moduls sichern. Dies liegt daran, dass die .htaccess-Datei sehr wichtig ist. Ein fehlendes '#'-Zeichen oder ein''falsch platziert kann die Integrität Ihrer Website zerstören. Wenn Sie unterwegs regelmäßig auf Ihr WordPress-Dashboard zugreifen, wird empfohlen, keine selektiven IP-Adressen auf Ihrem zu aktivieren wp-admin Bindemittel.

Es liegt an Ihnen, wie ist Ihre Meinung zu diesem Beitrag? Denken Sie, dass es die Mühe wert ist, die htaccess-Datei zu bearbeiten? Kennen Sie einen besseren Sicherheitstipp? Wir würden uns freuen, von Ihnen zu hören.