La seguridad de WordPress es uno de los factores más debilitados entre los blogueros novatos. En una instalación de WordPress sin supervisión, hay bastantes vulnerabilidades potenciales que se dejan desatendidas. La mayoría de los tutoriales de instalación de WordPress explican una forma rápida y fácil de llevar a la práctica WordPress en minutos. Pero se pierden algunos factores de seguridad importantes. A modo de ejemplo, la exploración de directorios y el uso del nombre de Nom d'utilisateur ‘admin’ se consideran lagunas de seguridad graves. Hoy vamos a echar un vistazo a 10 fragmentos de código .htaccess que ayudarán a mejorar la seguridad de su Blog de WordPress. Antes de comenzar, echemos un vistazo rápido a qué es el archivo htaccess.

Qu'est-ce que le fichier .htaccess?

Un archivo htaccess es un archivo de configuración opcional para que lo interprete el serveur la toile Apache, para cada directorio. Puede almacenar varias configuraciones en ese archivo, como: proteger con contraseña un directorio, bloquear IP, bloquear un archivo o carpeta del acceso público, etc. Tradicionalmente, el archivo .htaccess está presente en el directorio de instalación base de WordPress. Almacena la estructura del enlace permanente de forma predeterminada.

ASTUCE: Avant de commencer le guide, assurez-vous de sauvegarder le fichier .htaccess actuel (le cas échéant) sur un service de stockage en nuage tel que Dropbox. C'est pour revenir au dernier fichier .htaccess fonctionnel connu, si un certain morceau de code casse votre site. Nous allons commencer.

1. Bloquez les mauvais robots

L'une des meilleures utilisations du fichier .htaccess est sa capacité à empêcher plusieurs adresses IP d'accéder à votre site. Ceci est utile pour bloquer les spammeurs connus et d'autres sources d'accès suspectes ou malveillantes. Le code est:

# Bloquer une ou plusieurs adresses IP. # Remplacez IP_ADDRESS_ * par l'adresse IP que vous souhaitez bloquer order allow, deny deny from IP_ADDRESS_1 deny from IP_ADDRESS_2 allow from allDonde IP_ADDRESS_1 es la primera IP que desea evitar que acceda a su sitio. Puede agregar tantas direcciones IP como desee. No importa qué agentes de usuario (navigateurs) utilicen estas direcciones IP, no podrán entrar a un solo archivo desde su servidor. El servidor web denegará de forma automática todo acceso.

2. Désactivez la navigation dans les répertoires

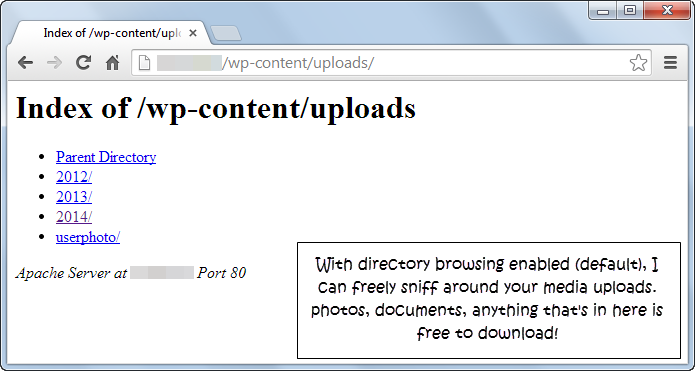

Esta es una de las fallas de seguridad más socavadas en un sitio de WordPress. De forma predeterminada, el servidor web Apache habilita la exploración de directorios. Esto significa que todos los archivos y carpetas dentro del répertoire racine (a veces llamado directorio de inicio) del servidor web pueden alistarse y ser accesibles por un visitante. No quiere eso porque no quiere que las gens naveguen a través de de sus cargas de medios o su tema o archivos de complemento.

Si je sélectionne au hasard 10 sites Web personnels ou professionnels exécutant WordPress, la navigation dans les répertoires ne sera pas désactivée pour 6 à 8 d'entre eux. Cela permet personne pour sentir facilement autour du wp-content / uploads dossier ou tout autre répertoire que celui par défaut indice.php expediente. De hecho, la captura de pantalla que ves es de uno de los sitios de mi client, antes de que recomendara la solución. Fragmento de código para deshabilitar la exploración de directorios:

# Désactiver la navigation dans le répertoire Options Tous -Index3. Autoriser uniquement les fichiers sélectionnés à partir de wp-content

Comme vous le savez déjà Contenu de wp La carpeta contiene la mayoría de sus temas, complementos y todas las cargas de medios. Posiblemente, no desea que la gente acceda a él sin restricciones. A la vez de deshabilitar la exploración de directorios, al mismo tiempo puede denegar el acceso a todos los tipos de archivos, excepto algunos. En esencia, puede desbloquear de forma selectiva archivos como JPG, PDF, DOCX, CSS, JS, etc. y rechazar el resto. Para hacer esto, pegue este fragmento de código en su archivo .htaccess:

# Désactiver l'accès à tous les types de fichiers à l'exception de l'ordre suivant Refuser, autoriser Refuser de tous Autoriser de tousVous devez créer un nouveau fichier .htaccess avec le code et le coller dans le contenu WP carpeta. No coloque esto en el directorio de instalación base, de lo contrario no funcionará. Al mismo tiempo puede agregar cualquier tipo de archivo a la lista agregando un ‘|’ posteriormente de ‘rar’. La lista anterior contiene los archivos necesarios: XML, CSS y JavaScript, formatos de documentos e imágenes comunes y, para terminar, los formatos de archivo más utilizados.

4. Restreindre l'accès complet à wp-includes

Les dossier wp-includes Il ne contient que les fichiers strictement nécessaires pour exécuter la version majeure de WordPress, une sans plugins ni thèmes. N'oubliez pas que le thème par défaut réside toujours dans le wp-content / thème annuaire. Par conséquent, aucun visiteur (vous y compris) ne doit avoir besoin d'accéder au contenu du wp-inclure dossier. Vous pouvez désactiver l'accès à l'aide de cet extrait de code suivant:

# Block wp-comprend le dossier et les fichiers RewriteEngine On RewriteBase / RewriteRule ^ wp-admin / includes / - [F, L] RewriteRule! ^ Wp-includes / - [S = 3] RewriteRule ^ wp-includes / [^ /] +. Php$ - [F, L] RewriteRule ^ wp-includes / js / tinymce / langs /.+. Php - [F, L] RewriteRule ^ wp-includes / theme-compat / - [F, L]5. Autoriser uniquement les adresses IP sélectionnées à accéder à wp-admin

Les wp-admin Le dossier contient les fichiers nécessaires pour exécuter le tableau de bord WordPress. Dans la plupart des cas, vos visiteurs n'ont pas besoin d'accéder au tableau de bord WordPress, à moins qu'ils ne souhaitent créer un compte. Une bonne mesure de sécurité consiste à n'autoriser que quelques adresses IP sélectionnées à accéder au wp-admin dossier. Vous pouvez autoriser les adresses IP des personnes qui ont besoin d'accéder au tableau de bord WordPress: éditeurs, contributeurs et autres administrateurs. Cet extrait de code permet uniquement aux adresses IP fixes d'accéder au wp-admin dossier et refuser l'accès au reste du monde.

# Limit logins and admin by IP

<Limit GET PUBLIER PUT>

order deny,allow

deny from all

allow from 302.143.54.102

allow from IP_ADDRESS_2

</Limit>Asegúrese de crear un nuevo archivo .htaccess y péguelo en la carpeta wp-admin y no en el directorio de instalación base. Si es lo último, nadie excepto usted podrá navegar por su sitio, ¡ni siquiera los moteurs de recherche! Posiblemente no quieres eso. Un par de inconvenientes de esta medida son los siguientes:

- Si votre site active ou promeut Enregistrement d'un nouvel utilisateur, sería casi imposible realizar un seguimiento del número de usuarios. A modo de ejemplo, en R Le marketing numérique, si desea descargar nuestros increíbles temas gratuitos, debe registrarse.

- Gens avec adresses IP dynamiques (principalement les utilisateurs haut débit ADSL utilisant les protocoles PPP ou PPPoE) changent leur adresse IP à chaque fois qu'ils se déconnectent et se connectent à leur FAI. Il ne serait peut-être pas pratique de garder une trace de toutes ces adresses IP et de les ajouter au fichier htaccess.

- Haut débit de l'appareil mobile: Ya être que esté en 3G o 4G, su adresse IP depende de la torre celular actual a la que esté conectado. Supongamos que está viajando: su IP cambiará constantemente con cada par de millas que se mueva desde el origen. Nuevamente, hacer un seguimiento del archivo htaccess es casi imposible.

- Points d'accès Wi-Fi publics: Usar credenciales cuando está conectado a Internet usando un punto de acceso Wi-Fi público es un gran no-no, ya que un niño con un Logiciel pequeño puede extraer cada carácter que escriba. Sin mencionar que cada punto de acceso Wi-Fi tendrá una dirección IP única.

Heureusement, tous ces inconvénients (sauf le premier) peuvent être corrigés grâce à l'utilisation d'un VPN. Si vous configurez votre VPN pour vous connecter en utilisant une seule adresse IP, vous pouvez l'ajouter à votre fichier htaccess et tous vos problèmes seront résolus.

6. Protégez wp-config.php et .htaccess de tout le monde

Les wp-config.php Le fichier contient les informations de connexion les plus confidentielles pour votre site WordPress. Il contient le nom de la base de données et les informations d'identification d'accès et diverses autres données critiques, entre autres paramètres. En aucun cas, vous ne souhaitez que d'autres personnes examinent ce fichier. Et de toute façon, vous souhaitez désactiver l'accès public à la source de toute cette sécurité: le .htaccess fichier lui-même. Vous pouvez désactiver l'accès à wp-config.php avec ce code suivant:

# Refuser l'accès au fichier wp-config.php commander autoriser, refuser refuser de toutPour refuser l'accès à tous les fichiers htaccess (rappelez-vous que certains peuvent résider dans wp-admin et d'autres dossiers), utilisez cet extrait de code:

# Refuser l'accès à tous les fichiers .htaccess ordre autoriser, refuser refuser de tout satisfaire tout7. Denegar el relier directo de imágenes

L'un des meilleurs hacks de fichiers .htaccess, celui-ci envoie des scrapers de contenu en cours d'exécution avec la queue entre les jambes. Lorsque quelqu'un utilise l'image de votre site, sa bande passante est consommée et la plupart du temps, il n'est même pas crédité. Cet extrait de code élimine ce problème et envoie cette image lorsqu'un lien actif est détecté.

# Prevent image liaison directe script. Replace last URL with any image link you want.

RewriteEngine on

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^http(s)?://(www.)?yourwebsite.com [NC]

RewriteCond %{HTTP_REFERER} !^http(s)?://(www.)?yourotherwebsite.com [NC]

RewriteRule .(jpg|jpeg|png|gif)$ http://i.imgur.com/MlQAH71.jpg [NC,R,L]8. Habilite el almacenamiento en cache du le navigateur

Al mismo tiempo conocido como almacenamiento en caché del lado del cliente, este truco .htaccess habilita las opciones recomendadas de almacenamiento en caché del navegador para su sitio de WordPress. Al mismo tiempo puede usarlo en otros proyectos: sitios HTML, etc.

Mise en cache du navigateur de configuration # ExpiresActive On ExpiresByType image / jpg "accès 1 an" ExpiresByType image / jpeg "accès 1 an" ExpiresByType image / gif "accès 1 an" ExpiresByType image / png "accès 1 an" ExpiresByType text / css "accès 1 mois" Application ExpiresByType / pdf "accès 1 mois" ExpiresByType text / x-javascript "accès 1 mois" ExpiresByType application / x-shockwave-flash "accès 1 mois" ExpiresByType image / x-icon "accès 1 an" ExpiresDefault "accès 2 jours"9. Redirection vers une page de maintenance

Lorsque vous migrez des hébergeurs ou effectuez une opération de maintenance, il est toujours recommandé de créer un fichier HTML statique «indisponible pour maintenance» pour informer vos visiteurs que le site Web est en cours de mise à jour ou de maintenance. Créez simplement un fichier maintenance.html (ou tout autre nom de fichier) et téléchargez-le dans votre répertoire d'installation de base WordPress. Collez l'extrait suivant dans votre fichier .htaccess. Une fois l'opération terminée, assurez-vous de supprimer ou de commenter ces lignes pour revenir à l'opération générale. Vous pouvez commenter en ajoutant un «#» au début de chaque ligne.

# Redirige tout le trafic vers le fichier maintenance.html RewriteEngine on RewriteCond % {REQUEST_URI}! /Maintenance.html $ RewriteCond % {REMOTE_ADDR}! ^ 123.123.123.123 RewriteRule $ /maintenance.html [Rule $ /maintenance.html [R = 302T] 10. Pages d'erreur personnalisées

En même temps, vous pouvez utiliser le fichier .htaccess pour configurer des pages d'erreur personnalisées conviviales pour les erreurs telles que 403, 404 et 500. Une fois que vous avez préparé votre page d'erreur, dites error.html, téléchargez-la dans votre répertoire d'installation de base de WordPress . Ajoutez ensuite l'extrait de code suivant à votre fichier .htaccess pour activer la page d'erreur personnalisée:

# Page d'erreur personnalisée pour les erreurs 403, 404 et 500 ErrorDocument 404 /error.html ErrorDocument 403 /error.html ErrorDocument 500 /error.htmlConclusion:

Aujourd'hui, nous avons appris quelques-unes des meilleures astuces htaccess pour renforcer votre site WordPress. Je vous suggère de tester chaque module un par un tout en sauvegardant le fichier .htaccess avant et après avoir testé chaque module. C'est parce que le fichier .htaccess est très important. Un caractère '#' manquant ou un ''égaré pourrait détruire l'intégrité de votre site. Si vous accédez régulièrement à votre tableau de bord WordPress lors de vos déplacements, il est recommandé de ne pas activer les adresses IP sélectives sur votre wp-admin dossier.

C'est à vous, quelle est votre opinion sur ce post? Pensez-vous que cela vaut la peine d'éditer le fichier htaccess? Vous connaissez un meilleur conseil de sécurité? Nous serions ravis de vous entendre.