Découvrez pourquoi l'isolement d'origine croisée est nécessaire pour utiliser des fonctionnalités puissantes telles que SharedArrayBuffer, performance.measureMemory()et la API de autoperfilado de JS.

Sûr et sécurisé

Présentation

En Cómo hacer que su sitio la toile être «aislado de origen cruzado» utilizando COOP y COEP, explicamos cómo adoptar el estado «aislado de origen cruzado» utilizando COOP y COEP. Este es un artículo complementario que explica por qué se requiere el aislamiento de origen cruzado para habilitar funciones potentes en el le navigateur.

Terme clé:

Cet article utilise de nombreuses terminologies similaires. Pour clarifier les choses, définissons-les:

Antécédents

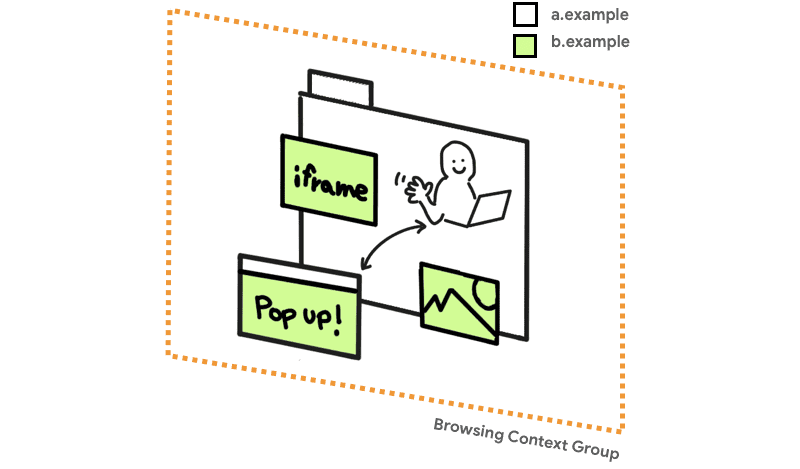

La web se basa en la política del mismo origen: una característica de seguridad que restringe la forma en que los documentos y los scripts pueden interactuar con recursos de otro origen. Este principio restringe las formas en que los sitios web pueden acceder a los recursos de origen cruzado. Por ejemplo, un documento de https://a.example ne peut pas accéder aux données hébergées sur https://b.example.

Cependant, la politique de la même origine a connu quelques exceptions historiques. Tout site Web peut:

- Incorporer des iframes d'origine croisée

- Inclure des ressources d'origine croisée telles que des images ou des scripts

- Ouvrir des fenêtres contextuelles d'origine croisée avec une référence DOM

Si le Web pouvait être conçu à partir de zéro, ces exceptions n'existeraient pas. Malheureusement, lorsque la communauté Web a réalisé les principaux avantages d'une politique stricte de même origine, le Web se reposait déjà sur ces exceptions.

Les effets secondaires sur la sécurité d'une telle politique laxiste de même origine ont été corrigés de deux manières. Une solution consistait à introduire un nouveau protocole appelé Partage de ressources inter-origines (CORS)

cuyo propósito es asegurarse de que el serveur permita compartir un recurso con un origen determinado. La otra forma es eliminando implícitamente el acceso directo del script a los recursos de origen cruzado mientras se conserva la compatibilidad con versiones anteriores. Estos recursos de origen cruzado se denominan recursos «opacos». Por ejemplo, esta es la razón por la que manipular los píxeles de una imagen de origen cruzado mediante CanvasRenderingContext2D

échoue sauf si CORS est appliqué à l'image.

Toutes ces décisions politiques se produisent dans un groupe de contexte de navigation.

Durante mucho tiempo, la combinación de CORS y recursos opacos fue suficiente para que los navigateurs fueran seguros. A veces, casos extremos (como Vulnérabilités JSON) ont été découverts et devaient être corrigés, mais dans l'ensemble, le principe de ne pas autoriser l'accès en lecture directe aux octets bruts à partir de ressources d'origine croisée a réussi.

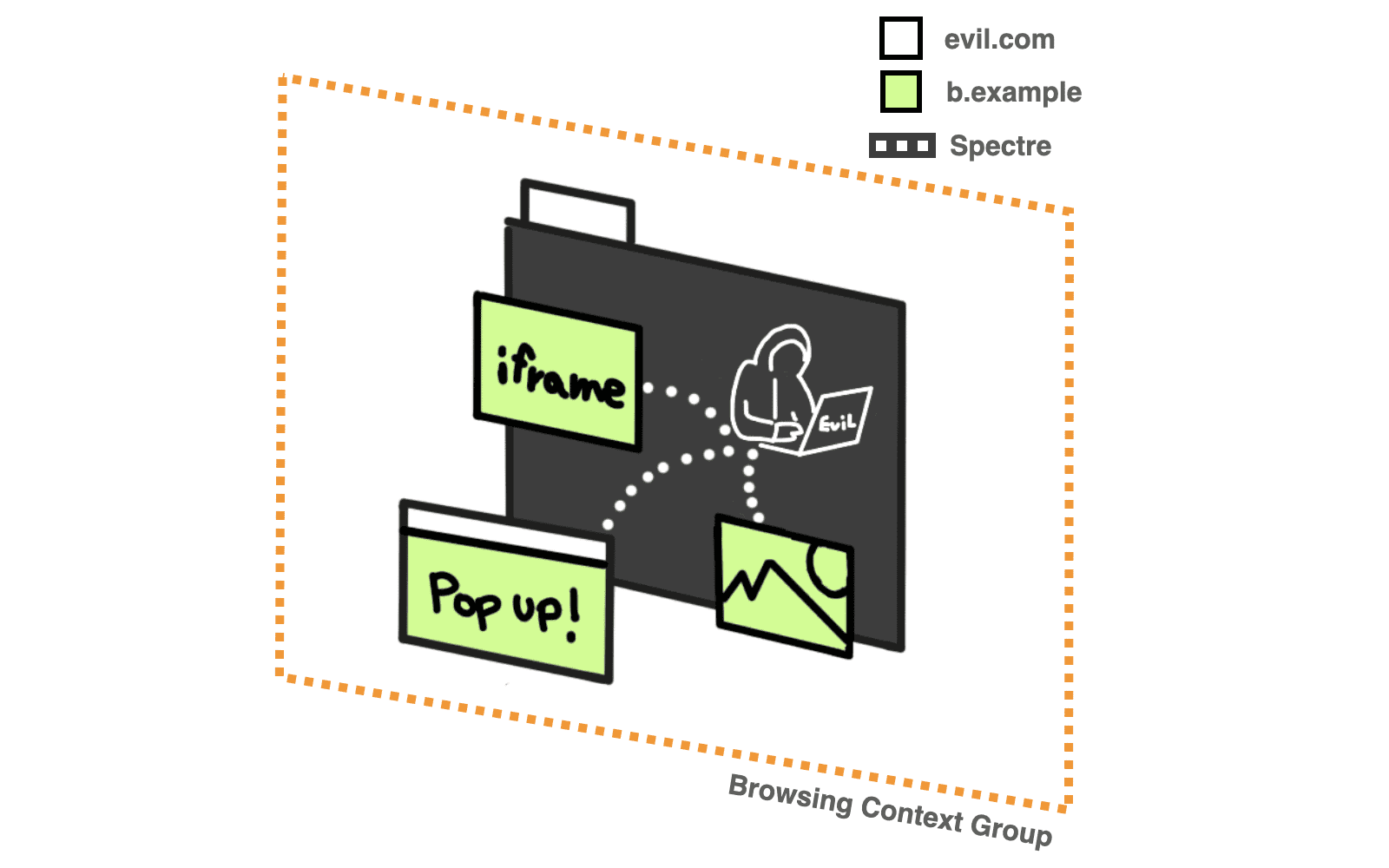

Tout cela a changé avec

Spectre, ce qui rend toutes les données chargées dans le même groupe de contexte de navigation que votre code potentiellement lisibles. Oui evil.com vous intégrez une image d'origine croisée, ils peuvent utiliser une attaque Spectre pour lire vos données de pixels, rendant inefficaces les protections qui reposent sur «l'opacité».

Idealmente, todas las solicitudes de origen cruzado deben ser examinadas explícitamente por el servidor propietario del recurso. Si el servidor propietario de los recursos no proporciona la verificación, los datos nunca llegarán al grupo de contexto de navegación de un actor maligno y, por lo tanto, permanecerán fuera del portée de cualquier ataque de Spectre que pueda llevar a cabo una página web. Lo llamamos un estado aislado de origen cruzado. Esto es exactamente de lo que se trata COOP + COEP.

Dans un état d'origine croisée isolé, le site demandeur est considéré comme moins dangereux et cela déverrouille des fonctionnalités puissantes telles que SharedArrayBuffer,

performance.measureMemory et l'API JS Self-Profiling qui pourrait autrement être utilisée pour des attaques de type Spectre. Évitez également de modifier document.domain.

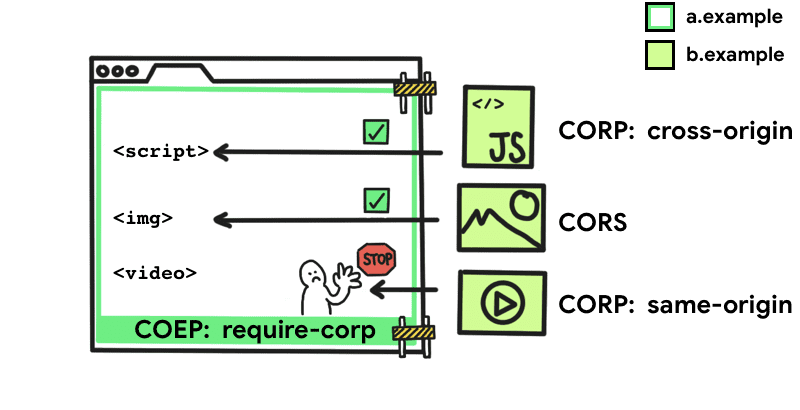

Politique d'incorporation de l'origine croisée

Politique d'incorporation de l'origine croisée (COEP) empêche un document de charger des ressources d'origine croisée qui n'accordent pas explicitement l'autorisation du document (en utilisant CORP ou CORS). Avec cette fonction, vous pouvez déclarer qu'un document ne peut pas charger de telles ressources.

Para activar esta política, agregue el siguiente encabezado HTTP al documento:

require-corpLes require-corp La Mot-clé es el único valor aceptado para COEP. Esto aplica la política de que el documento solo puede cargar recursos del mismo origen o recursos marcados explícitamente como cargables desde otro origen.

Pour que les ressources soient chargées à partir d'une autre source, elles doivent prendre en charge le partage de ressources inter-origines (CORS) ou la politique de ressources inter-origines (CORP).

Partage de ressources cross-origin

Si une ressource d'origine croisée prend en charge Partage de ressources inter-origines (CORS), vous pouvez utiliser le

crossorigin

attribut

pour le télécharger sur votre site Web sans être bloqué par COEP.

<img src="https://third-party.example.com/image.jpg" crossorigin>Por ejemplo, si este recurso de imagen se sirve con en-têtes CORS, use el

crossorigin attribut para que la solicitud para obtener el recurso utilice Mode CORS. Cela empêche également l'image de se charger à moins que vous ne définissiez des en-têtes CORS.

De même, vous pouvez obtenir des données d'origine croisée via le aller chercher () méthode, qui ne nécessite aucune manipulation particulière tant que le serveur répond avec les en-têtes HTTP corrects.

Politique de ressources inter-origines

Politique de ressources inter-origines (CORP)

il a été initialement introduit comme une option pour protéger vos ressources contre le téléchargement par une autre source. Dans le contexte de COEP, CORP peut spécifier la politique du propriétaire de la ressource sur qui peut télécharger une ressource.

Les Politique de ressources inter-origines l'en-tête prend trois valeurs possibles:

même siteRessources marquées même site il ne peut être téléchargé qu'à partir du même site.

même origineRessources marquées même origine il ne peut être chargé qu'à partir de la même source.

origine croiséeRessources marquées origine croisée peuvent être téléchargés sur n'importe quel site Web. (Cette valeur a été ajouté à la spécification CORP avec COEP.)

Une fois que vous avez ajouté l'en-tête COEP, vous ne pouvez pas contourner la restriction en utilisant des techniciens de service. Si le document est protégé par un en-tête COEP, la stratégie est respectée avant que la réponse n'entre dans le processus de document, ou avant qu'elle n'entre dans le service worker qui contrôle le document.

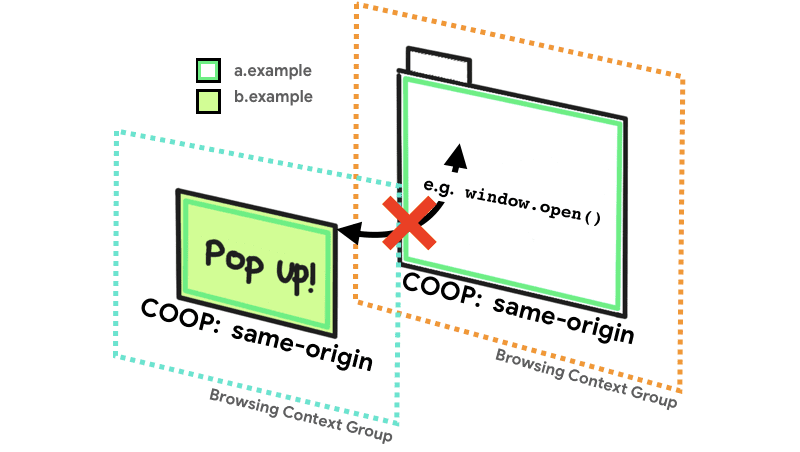

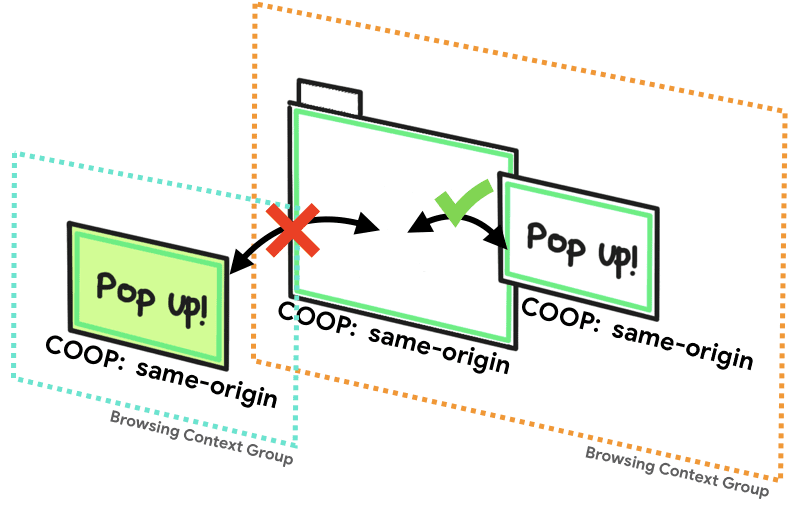

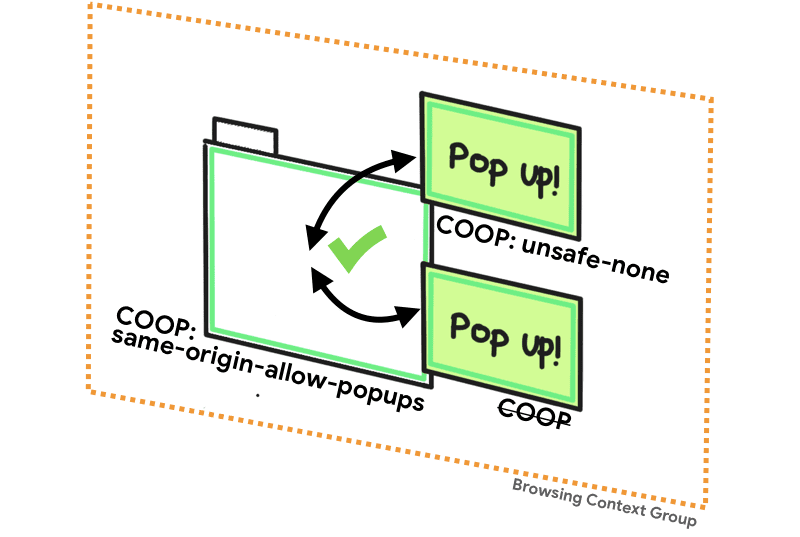

Politique d'ouverture d'origine croisée

Politique d'ouverture de plusieurs origines (COOP) vous permet de vous assurer qu'une fenêtre de niveau supérieur est isolée des autres documents en les plaçant dans un groupe de contexte de navigation différent afin qu'ils ne puissent pas interagir directement avec la fenêtre de niveau supérieur. Par exemple, si un document avec COOP ouvre une fenêtre contextuelle, son

window.opener la propriété sera nul. Lui aussi .fermé la propriété de la référence de l'ouvreur retournera vrai.

Les Politique d'ouverture des origines croisées l'en-tête prend trois valeurs possibles:

même origineDocuments marqués même origine vous pouvez partager le même groupe de contexte de navigation avec des documents de même origine qui sont également explicitement marqués même origine.

popups de même origineUn document de haut niveau avec popups de même origine conserve les références à l'une de vos fenêtres contextuelles qui ne définissent pas COOP ou choisissent de sortir de l'isolement en définissant une COOP de dangereux-aucun.

dangereux-aucundangereux-aucun est la valeur par défaut et permet au document d'être ajouté au groupe de contexte de scan de son ouvreur à moins que l'ouvreur n'ait un COOP de même origine.

Les

noopener

L'attribut a un effet similaire à ce que vous attendez de COOP, sauf qu'il ne fonctionne que du côté ouvreur. (Vous ne pouvez pas dissocier votre fenêtre lorsqu'elle est ouverte par un tiers.) Lorsqu'il est attaché noopener faire quelque chose comme

window.open(URL, '_blank', 'noopener') ou <a target="_blank" rel="noopener">, vous pouvez délibérément dissocier votre fenêtre de la fenêtre ouverte.

Alors que noopener peut être remplacé par COOP, il est toujours utile lorsque vous souhaitez protéger votre site Web dans des navigateurs qui ne prennent pas en charge COOP.

résumé

Si vous voulez un accès garanti à des fonctionnalités puissantes telles que SharedArrayBuffer,

performance.measureMemory o API d'auto-profilage JS, rappelez-vous simplement que votre document doit utiliser COEP avec la valeur de require-corp et COOP avec la valeur de même origine. En l'absence de l'un d'entre eux, le navigateur ne garantira pas une isolation suffisante pour activer en toute sécurité ces fonctionnalités puissantes. Vous pouvez déterminer l'état de votre page en vérifiant si

self.crossOriginIsolated

Retour vrai.

Découvrez les étapes à suivre pour mettre en œuvre cela dans Comment rendre votre site Web «cross-origin isolé» à l'aide de COOP et COEP.

Ressources